Nagler & Company: Expertise

Public-Key Kryptografie im Wandel. Auswirkungen und Möglichkeiten in Zeiten von Quantencomputern.

05.12.2023 | News Regulatory Reporting Know-how Letter

Im Finanzsektor eröffnen Quantencomputer nicht nur enorme Chancen, sondern stellen auch eine besondere Herausforderung dar, aufgrund des hohen Grades an sensiblen Daten, die verarbeitet werden. Dieser Artikel beschäftigt sich mit den Fragen WARUM, WANN und WOMIT täglich verwendete kryptografische Algorithmen wie RSA oder ECDSA in Verbindung mit dem Digital Operational Resilience Act (DORA, Verordnung (EU) 2022/2554), abgelöst werden.

Wo herkömmliche Rechner in ihrer Leistung begrenzt sind und Berechnungen nicht mehr mit ausreichender Geschwindigkeit durchführen können, beginnt die Welt der Public-Key Kryptografie. Komplexe mathematische Problemstellungen wie die Faktorisierung ganzer Zahlen oder die Berechnung des diskreten Logarithmus sind der Grundstein für Verschlüsselungsverfahren wie RSA oder digitaler Signaturvarianten wie ECDSA. Algorithmen wie diese, kommen überall dort zur Anwendung, wo sensible Daten transferiert werden, was für Banken, die täglich mit der Sicherheit ihrer finanziellen Transaktionen und Kundendaten betraut sind, von entscheidender Bedeutung ist.

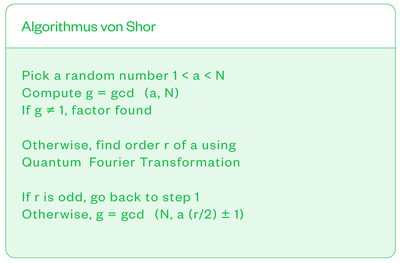

Quantencomputer kombinieren quantenmechanische Phänomene und eröffnen die Möglichkeit Berechnungen parallel durchzuführen, was eine enorme Steigerung der Rechenleistung und Geschwindigkeit zur Folge hat. Gemeinsam mit Algorithmen wie jenem von Shor, verlieren Verschlüsselungsund Signaturverfahren ihren Sicherheitsaspekt, was gerade in der Bankenbranche, wo die Sicherheit von Finanzdaten höchste Priorität hat, besondere Bedenken aufwirft. Banken sollten daher die Entwicklungen im Bereich der Quantencomputer und deren Auswirkungen auf die Sicherheit ihrer Daten genau im Blick behalten.

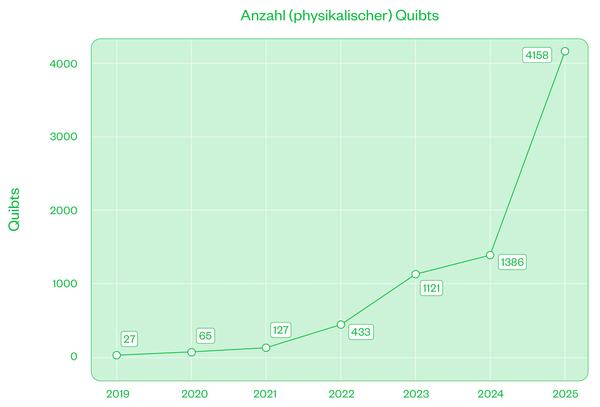

Auch wenn die derzeitig verfügbaren Quantencomputer noch nicht ausgereift genug sind, zeigt ihre Entwicklung der letzten Jahre eine klare Richtung. Im Streben nach immer mehr Rechenleistung, werden Milliarden für die Forschung und Entwicklung zur Verbesserung nicht nur von herkömmlichen Rechenkernen, sondern auch von Quantencomputern verwendet. Waren Quantencomputer vor Jahren nur ein theoretisches Konstrukt, sind sie in jüngster Vergangenheit zur praktischen Realität geworden. Als Maß für die Rechenleistung eines Quantencomputers lag die Anzahl der Quantenbits (Qubits) im Jahr 2021 noch bei maximal 127, ein Jahr später bereits bei 433 und soll bis Ende 2023 auf über 1000 steigen. Quantencomputer sind heute in ihren Möglichkeiten begrenzt und ihre Vorteile lassen sich derzeit nur theoretisch darstellen. Die Implementierungen von Algorithmen, wie jenem von Shor, würden weitaus mehr Qubits benötigen und eine geringere Störanfälligkeit voraussetzen. Dennoch zeigt diese rasante Steigerung der Qubits und die Fortschritte in der Entwicklung, die Wichtigkeit einer Analyse betroffener Systeme, um eine rechtzeitige Umstellung kritischer Schnittstellen und Systemkomponenten gewährleisten zu können.

Um frühzeitig Bestrebungen hin zu Post-Quantum Security vermehrt in den Fokus zu rücken, hat das National Institute of Standards and Technology (NIST) einen Wettbewerb eröffnet, um Verschlüsselungs- und digitale Signaturvarianten zu entwickeln, welche auch in Bezug auf Quantencomputer sicher sind. In der NIST Post-Quantum Competition (NIST PQC) 1 wurden eingereichte Algorithmen über mehrere Runden durch die wissenschaftliche Community getestet. Am Ende dieses Auswahlverfahrens stehen nun vier Algorithmen zur Standardisierung fest und finden somit Verwendung in zukünftigen Software- und Chiplösungen. Diese basieren auf Varianten der Lattice- und Hash based Kryptografie.

In der Lattice-based Kryptografie werden mehrdimensionale Gitter, welche über Vektoren aufgespannt werden, verwendet. Ihre Sicherheit beruht auf komplexen mathematischen Problemstellungen wie dem Closest Vector Problem (CVP) und dem Learning With Errors Problem (LWE).

Während sich Punkte, welche auf dem Gitter liegen, durch Linearkombinationen der Basisvektoren berechnen lassen, gilt dies nicht für Punkte in den Zwischenräumen. Mit der Verwendung dieser Basisvektoren als Public- bzw. Private-Keys lassen sich Nachrichten ver- und entschlüsseln. Ohne Kenntnis des Private-Keys lässt sich die Entschlüsselung auf die oben genannten komplexen Probleme zurückführen. Ein Beispiel für eine Lattice-based Herangehensweise ist der Key Encapsulation Mechansim (KEM) CRYSTALS-Kyber 2.

Mit SPHINCS+ 3 wird ein digitaler Signaturalgorithmus standardisiert, welcher auf der Hash-based Kryptografie basiert. Wie der Name schon vermuten lässt, bezieht sich hier die Sicherheit auf jener von Hash-Funktionen. Als Startpunkt dienen One-Time Signatures, welche sich jedoch nur zum Signieren einer Nachricht eignen. Vereint man mehrere One-Time Signatures in einer Baumstruktur, wobei die Blätter die Private-Keys darstellen und über Hash-Funktionen kombiniert an der Spitze den Public-Key ergeben, lassen sich in weiterer Folge mehrere Signaturen erzeugen. SPHINCS+ verwendet unter anderem beispielsweise W-OTS+ und eine Variante aufbauend auf dem eXtended Merkle Signature Scheme (XMSS), um einen sicheren Algorithmus zu bilden.

Mit dem Digital Operations Resilience Act (DORA) 4 5 hat die EU eine umfassende Regulierung für den gesamten Finanzsektor eingeführt, die Themen im Zusammenhang mit Cybersicherheit und dem Risikomanagement von Informations- und Kommunikationstechnologie (IKT) betrifft.

Im Rahmen von DORA wird die Möglichkeit geschaffen, zukünftige Sicherheitsrisiken proaktiv anzugehen. Durch die Standardisierung, die DORA bietet, können jene Lattice- und Hash-based Algorithmen unkompliziert ohne zusätzliche Voraussetzungen in das Sicherheitskonzept integriert und implementiert werden. Dies eröffnet die Gelegenheit, bereits jetzt proaktiv Maßnahmen zu ergreifen, um zukünftige Risiken zu minimieren und sich auf die sich entwickelnde Bedrohungslandschaft vorzubereiten. Die frühzeitige Auseinandersetzung mit der Implementierung fortgeschrittener Verschlüsselungs- und Signaturtechniken gewährleistet eine sichere Umgebung für die Anwendungen im Bankensektor.

Wenn Sie Fragen zu diesem Thema oder ähnlichen Anliegen haben oder einen Austausch darüber wünschen, stehen wir Ihnen jederzeit gerne zur Verfügung.

Literaturverzeichnis

1 „National Institute of Standards and Technology Post - Quantum Competition,“ 2023. Available: https://csrc.nist.gov/projects/post-quantum-cryptography

2 „CRYSTALS-Kyber,“ 2020. Available: https://pq-crystals.org/kyber/

3„Sphincs+,“ 2023. Available: https://sphincs.org

4 „Digital Operations Resiliance Act (DORA) - Wirtschaftskammer Österreich,“ 2023. Available: https://www.wko.at/oe/information-consulting/finanzdienstleister/digital-operational-resilience-act.pdf

5 „Digital Operations Resiliance Act (DORA) - BaFin,“ 2023. Available: https://www.bafin.de/DE/Aufsicht/DORA/DORA_node.html